stdole32tlb解决方法 stdole32tlb解决方法2010

前言

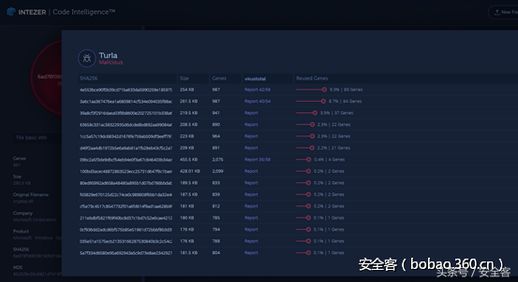

Agent.BTZ,也被称为ComRAT,是全球最古老的网络威胁之一,以2008年对美国五角大楼的攻击而著名。技术上,这款病毒由Turla组织开发,使用了Snake/Uroburos rootkit技术。最近几个月,我们深入研究了Agent.BTZ的代码库,并分析了其如何利用Intezer代码智能技术进行变异。我们的研究不仅捕捉到了一些新的病毒样本,还发现了超过70个之前未知的活跃IP和DNS地址,这些地址在非洲和中东地区的卫星互联网服务上被滥用。本文将简要介绍这些研究成果,并预告未来将详细阐述我们如何通过技术发现新病毒变种的过程,并对新病毒样本进行完整分析。

Dropper

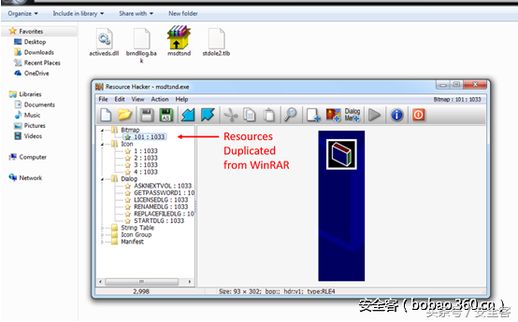

这款病毒的代码并没有借鉴其他软件,它仅仅模仿了WinRAR的SFX安装器,包括WinRAR的图标和布局。如下图所示:

当病毒执行时,dropper会在系统重启后安装activeds.dll,这是一个直接加载到explorer.exe的代理动态链接库,用于加载病毒的核心payload stdole2.tlb。dropper会删除受害者主机上所有之前安装的Agent.BTZ病毒,具体通过以下硬编码文件路径完成:

a)C:Documents and Settings

Application DataMicrosoftWindowsThemestermsv.dll

b)C:Documents and Settings

Application DataMicrosoftWindowsThemespcasrc.tlb

注意:这些文件名首次出现是在2014年,详细信息可参考自动化Dr.WEB报告。

完成上述步骤后,dropper会通过以下命令进行自我重命名并销毁:

C:WINDOWSsystem32rundll32.exe C:DOCUME

1APPLIC

1MICROS

1Windowsstdole2.tlb,UnInstall C:~$.tmp

a)69690f609140d3463daf6a3699f1bf3e2a5a6049cefe7e6437f762040e548

b)6798b3278ae926b0145ee342ee9840d0b2e6ba11ff995c2bc84d3c6eb3e55ff4

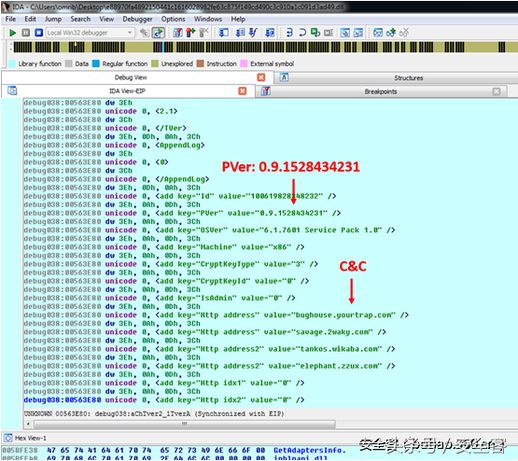

stdole2.tlb的介绍:这是伪造的sfx dropper安装的病毒主要组件,通过activeds.dll加载。我们从每一个样本中提取了配置信息,以获取C2地址和内部版本信息(PVer)。以前,Agent.BTZ的开发者使用增量值标识内置版本号,2014年G-Data报告指出已知的最后一个版本是3.26。此后,病毒开发者停止使用增量值。新的病毒变种采用了不同的0.8/9.

(随机值)数字化系统,使得研究者更难确定样本版本号。

从样本提取的配置信息--PVer 0.9.

即使没有PVer序列号,我们也能利用技术手段确定这些新样本源自新版本。这些病毒样本在Agent.BTZ最后已知的版本3.25/3.26基础上发展。以下是前两个文件的MD5:

1)4e553bce90f0b39cd71ba633da5990259e185979c2859ec2e04dd8efcdafe356(VirusTotal)

2)3a6c1aa367476ea1a6809814cf534e094035f88ac5fb759398b783f3929a0db2(VirusTotal)

这些文件几乎在三年前上传到VT!

通过Intezer代码智能工具展示的图示,我们发现了与新样本共享的代码片段,这些片段专门针对Turla组织的恶意软件家族,没有在其他恶意或合法软件中出现过。

发现的样本:

1)6ad78f069c3619d0d18eeff538cfe0c1b6d40b244beb359762cf96

2)49c5c798689d4a54e5b7099b647b0596fb96b996a437bb8241b5dd76e974c24e

3)e88970facfe63c875f149cd490c3c910a1c091d3ad49

4)89db8a69ff030600f26d5c875785d20f15d45331d007733be9a2422261d16cea

IOC: